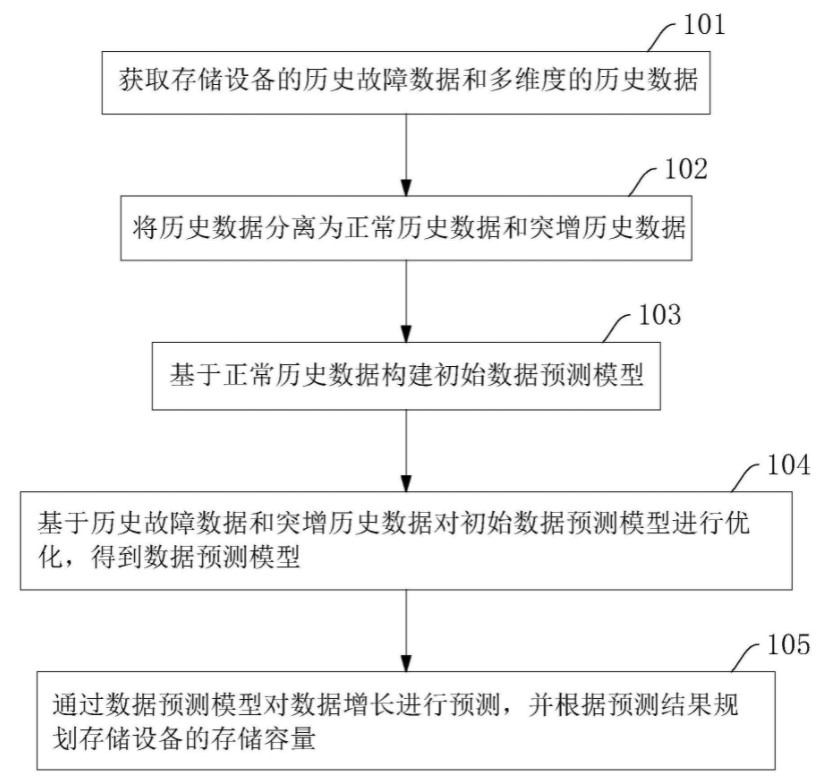

本申请公开了一种基于OpManager的存储监控管理方法、系统及存储介质,其涉及存储设备管理技术领域,该方法包括如下步骤获取存储设备的历史故障数据和多维度的历史数据;将所述历史数据分离为正常历史数据和突增历史数据;基于所述正常历史数据构建初始数据预测模型;基于所述历史故障数据和所述突增历史数据对所述初始数据预测模型进行优化,得到数据预测模型;通过所述数据预测模型对数据增长进行预测,并根据预测结果规划所述存储设备的存储容量。本申请具有数据中心对存储设备的管理可以应对数据存储过程导致数据突变的突发事件。

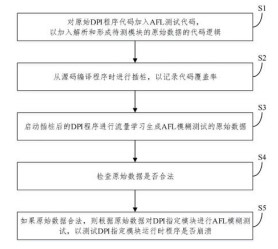

本发明实施例公开了工控DPI引擎AFL模糊测试方法、装置和设备,该方法包括:对原始DPI程序代码加入AFL测试代码,以加入解析和形成待测模块的原始数据的代码逻辑;从源码编译程序时进行插桩,以记录代码覆盖率;启动插桩后的DPI程序进行流量学习生成AFL模糊测试的原始数据;检查所述原始数据是否合法;如果所述原始数据合法,则根据所述原始数据对DPI指定模块进行所述AFL模糊测试,以测试所述DPI指定模块运行时程序是否崩溃。本发明通过流量学习快速的生成AFL的初始输入文件,提高AFL的效率。

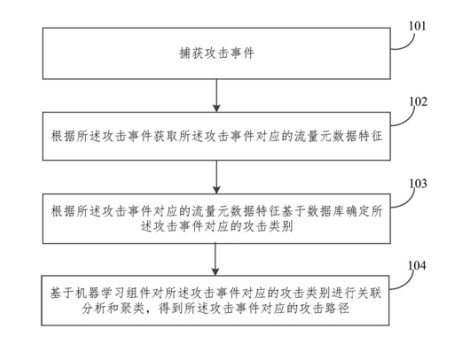

本申请实施例公开了一种内网渗透过程还原方法和系统,通过捕获攻击事件;根据所述攻击事件获取所述攻击事件对应的流量元数据特征;根据所述攻击事件对应的流量元数据特征基于数据库确定所述攻击事件对应的攻击类别;进一步,基于机器学习组件对所述攻击事件对应的攻击类别进行关联分析和聚类,得到所述攻击事件对应的攻击路径。实现了攻击过程的还原,为防止网络入侵技术提供重要依据。

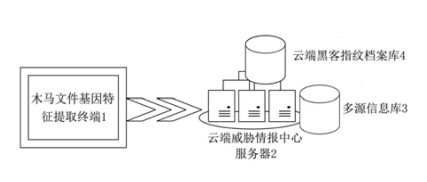

本发明公开了一种木马文件溯源方法、系统及设备,通过三因子模型分析从多角度、多形态、多层次刻画了木马文件的基因特征,为木马文件溯源提供了更全面、更精准的木马指纹数据,提高了木马文件的分析、识别能力,为木马文件溯源提供了更完备的数据资源。并且与云端黑客指纹档案库联动,能够结合黑客组织的行为习惯,进行木马文件的关联与溯源,拓展了木马文件的分析维度,能够识别隐藏更深、设计更巧的木马文件并溯源。另外,采用多源数据综合评判的木马文件溯源方法,真正实现了多源数据的融合、关联与应用,能够识别高级别、复杂木马样本,具备更精准的判定和溯源能力。

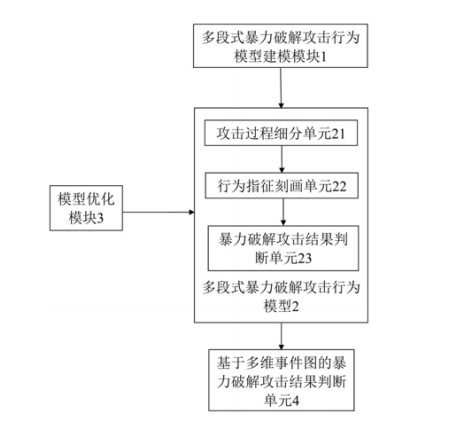

本发明实施例公开了一种暴力破解攻击检测方法、系统、设备及存储介质,涉及网络安全技术领域,本发明实施例本发明实施例基于行为分析方法建立多段式暴力破解攻击行为模型,模型完整刻画了暴力破解攻击的整个过程,明确了攻击不同阶段的特点和检测要素,并通过总结攻击成功与攻击失败情况的不同行为要素,为确认攻击结果提供依据,解决了暴力破解攻击结果的判定问题。

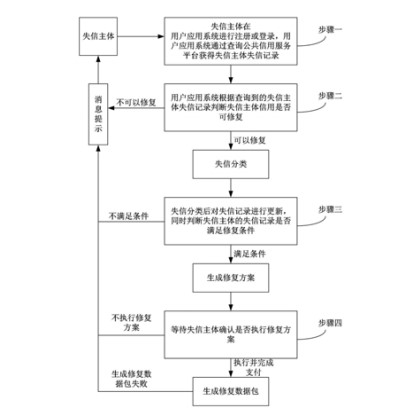

本发明公开了一种辅助信用主体的信用修复系统,包括用户应用系统和后台管理系统;用户应用系统包括基础模块、信用修复模块、新闻资讯模块和支付模块;后台管理系统包括驾驶舱统计模块、系统管理模块、业务管理模块、培训机构业务管理模块和服务机构业务管理模块;用户应用系统的信用修复模块包括纠失信模块、做承诺模块、受培训模块和提报告模块;用户应用系统的新闻资讯模块用于展示信用、信用修复相关新闻资讯;支付模块为用户提供支付入口,支付入口包括支付宝和微信支付。解决了现有信用主体在进行信用修复时面临的各种规范、专业和技术欠缺的问题。

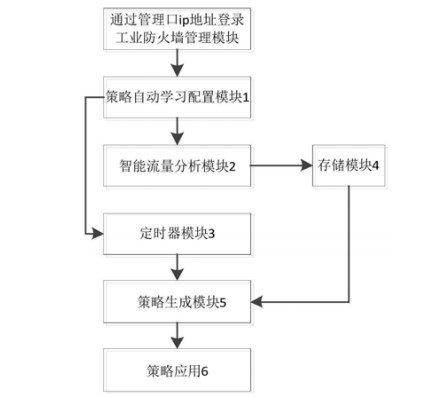

本发明公开了一种基于流量分析的工业防火墙策略自动生成部署方法,管理员登录工业防火墙管理模块;通过策略自动学习配置模块选择学习时长、学习粒度、防护粒度和应用场景条目进行学习;策略自动学习配置模块将管理员配置的学习粒度、应用场景条目下发至智能流量分析模块;智能流量分析模块根据配置条目解析流入工业防火墙的流量,并将解析后的元数据进行储存;策略自动学习配置模块根据设置的学习时长启动定时器模块,定时器超时触发策略生成模块运行;策略生成模块根据管理员配置的防护粒度、应用场景和存储模块中的元数据,利用策略生成算法生成多维度的防护策略并自动部署。本发明解决了现有工业防火墙难以快速应对网络环境变化的问题。

本发明实施例公开了工控DPI引擎AFL模糊测试方法、装置和设备,该方法包括:对原始DPI程序代码加入AFL测试代码,以加入解析和形成待测模块的原始数据的代码逻辑;从源码编译程序时进行插桩,以记录代码覆盖率;启动插桩后的DPI程序进行流量学习生成AFL模糊测试的原始数据;检查所述原始数据是否合法;如果所述原始数据合法,则根据所述原始数据对DPI指定模块进行所述AFL模糊测试,以测试所述DPI指定模块运行时程序是否崩溃。本发明通过流量学习快速的生成AFL的初始输入文件,提高AFL的效率。