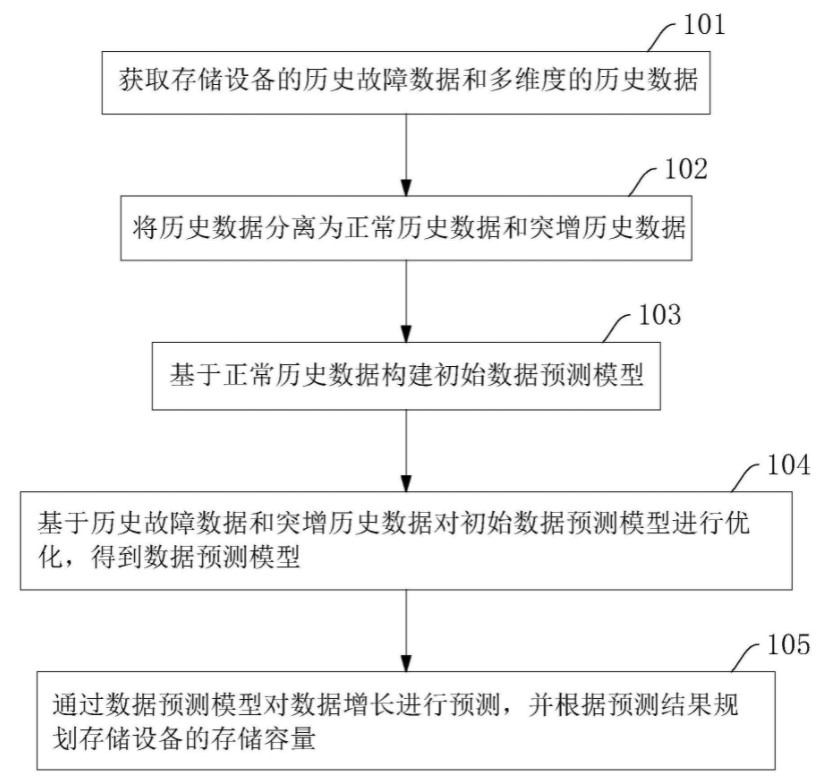

本申请公开了一种基于OpManager的存储监控管理方法、系统及存储介质,其涉及存储设备管理技术领域,该方法包括如下步骤获取存储设备的历史故障数据和多维度的历史数据;将所述历史数据分离为正常历史数据和突增历史数据;基于所述正常历史数据构建初始数据预测模型;基于所述历史故障数据和所述突增历史数据对所述初始数据预测模型进行优化,得到数据预测模型;通过所述数据预测模型对数据增长进行预测,并根据预测结果规划所述存储设备的存储容量。本申请具有数据中心对存储设备的管理可以应对数据存储过程导致数据突变的突发事件。

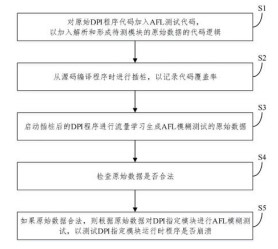

本发明实施例公开了工控DPI引擎AFL模糊测试方法、装置和设备,该方法包括:对原始DPI程序代码加入AFL测试代码,以加入解析和形成待测模块的原始数据的代码逻辑;从源码编译程序时进行插桩,以记录代码覆盖率;启动插桩后的DPI程序进行流量学习生成AFL模糊测试的原始数据;检查所述原始数据是否合法;如果所述原始数据合法,则根据所述原始数据对DPI指定模块进行所述AFL模糊测试,以测试所述DPI指定模块运行时程序是否崩溃。本发明通过流量学习快速的生成AFL的初始输入文件,提高AFL的效率。

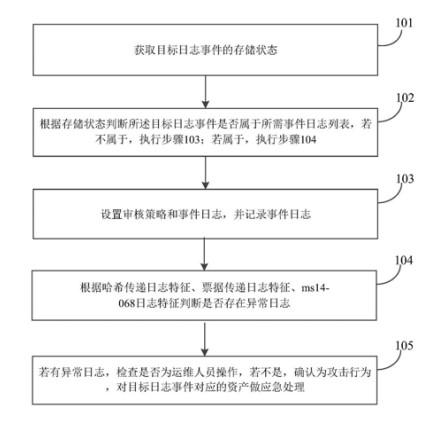

本申请实施例公开了基于windows日志对域用户登录认证异常的检测方法及系统,通过获取目标日志事件的存储状态;根据存储状态判断所述目标日志事件是否属于所需事件日志列表;所述所需事件日志列表包括创建计划任务事件、清除事件日志、登录成功事件、登录失败事件、TGT请求事件、ST请求事件、NTLM认证事件和权限分配事件;设置审核策略和事件日志,并记录事件日志;根据哈希传递日志特征、票据传递日志特征、ms14 068日志特征判断是否存在异常日志;若有异常日志,检查是否为运维人员操作,若不是,确认为攻击行为,对目标日志事件对应的资产做应急处理。从而实现更灵活、更高效、更精准的对基于windows日志对域用户登录认证异常进行检测。

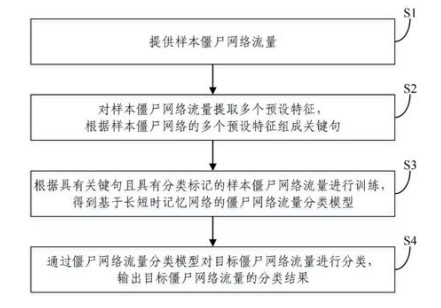

本发明实施例公开了僵尸网络流量的分类方法、装置和电子设备,该分类方法包括:提供样本僵尸网络流量;对所述样本僵尸网络流量提取多个预设特征,根据所述样本僵尸网络的多个预设特征组成关键句;根据具有关键句且具有分类标记的样本僵尸网络流量进行训练,得到基于长短时记忆网络的僵尸网络流量分类模型;通过所述僵尸网络流量分类模型对目标僵尸网络流量进行分类,输出所述目标僵尸网络流量的分类结果。本发明采用多分类模型,可以将其流量按照其所属家族进行分类。本发明基于数据包级别的流量分类,从而大大提高分类的正确率。

本申请实施例公开了一种钓鱼链接检测方法和系统,通过将待检测的统一资源定位符URL输入至钓鱼链接检测模型,根据所述钓鱼链接检测模型结果判断所述待检测的URL是否是钓鱼链接;其中,所述钓鱼链接检测模型是基于线性混合特征模型分类器对网页文本标签和网页提取特征进行训练生成,所述网页文本标签是所述网页提取特征基于极限学习机分类器生成,所述网页提取特征包括网页内容特征、URL基础特征和网页链接特征;若结果为是,则判定所述待检测URL为钓鱼链接;若结果为非,则判定所述待检测URL为非钓鱼链接。可以精确检测出钓鱼链接。

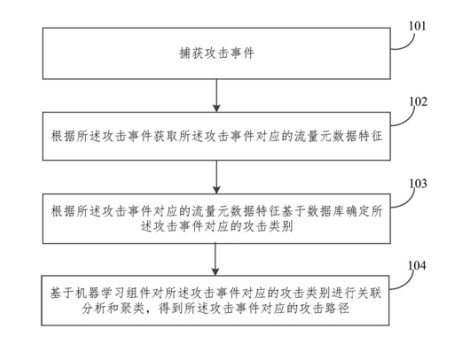

本申请实施例公开了一种内网渗透过程还原方法和系统,通过捕获攻击事件;根据所述攻击事件获取所述攻击事件对应的流量元数据特征;根据所述攻击事件对应的流量元数据特征基于数据库确定所述攻击事件对应的攻击类别;进一步,基于机器学习组件对所述攻击事件对应的攻击类别进行关联分析和聚类,得到所述攻击事件对应的攻击路径。实现了攻击过程的还原,为防止网络入侵技术提供重要依据。

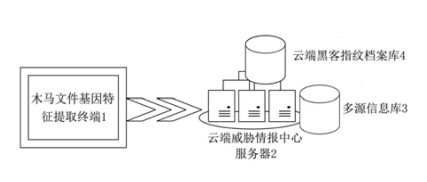

本发明公开了一种木马文件溯源方法、系统及设备,通过三因子模型分析从多角度、多形态、多层次刻画了木马文件的基因特征,为木马文件溯源提供了更全面、更精准的木马指纹数据,提高了木马文件的分析、识别能力,为木马文件溯源提供了更完备的数据资源。并且与云端黑客指纹档案库联动,能够结合黑客组织的行为习惯,进行木马文件的关联与溯源,拓展了木马文件的分析维度,能够识别隐藏更深、设计更巧的木马文件并溯源。另外,采用多源数据综合评判的木马文件溯源方法,真正实现了多源数据的融合、关联与应用,能够识别高级别、复杂木马样本,具备更精准的判定和溯源能力。

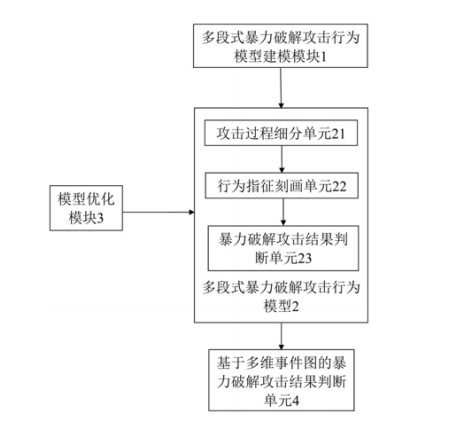

本发明实施例公开了一种暴力破解攻击检测方法、系统、设备及存储介质,涉及网络安全技术领域,本发明实施例本发明实施例基于行为分析方法建立多段式暴力破解攻击行为模型,模型完整刻画了暴力破解攻击的整个过程,明确了攻击不同阶段的特点和检测要素,并通过总结攻击成功与攻击失败情况的不同行为要素,为确认攻击结果提供依据,解决了暴力破解攻击结果的判定问题。